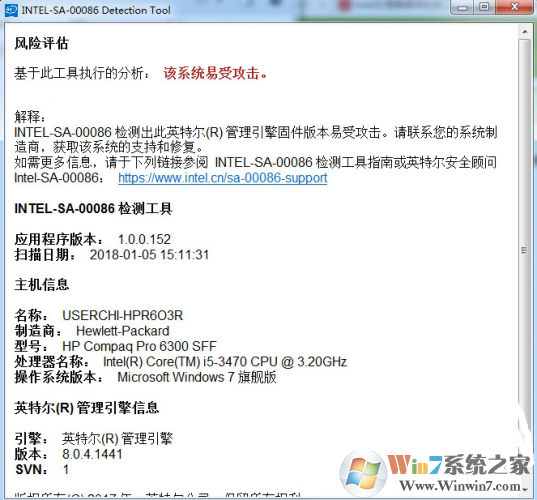

Intel处理器漏洞检测工具Intel-SA-00086是一款NTEL-SA-00086检测工具将有助于检测INTEL-SA-00086中描述的安全漏洞,第一个是交互式GUI工具,可以发现设备的硬件和软件细节,并提供风险评估。此版本推荐用于本地系统评估。该工具的第二个版本是控制台可执行文件,它将发现信息保存到Windows *注册表和/或XML文件中。

漏洞波及的处理器型号

- 六代酷睿Skylake、七代酷睿Kaby Lake、八代酷睿Coffee Lake系列

- Xeon E3-1200 v5/v6系列

- Xeon Scalable系列

- Xeon W系列

- Atom C3000系列

- Apollo Lake Atom E3900系列

- Apollo Lake奔腾系列

- 赛扬N/J系列

这些漏洞可被用来加载、执行任意代码,能导致相关PC、服务器、物联网设备可能会出现系统不稳定甚至崩溃,而且整个攻击过程操作系统、用户都是看不见的,这就意味着不可能防御!

另外,虽然大多数漏洞都需要在本地利用,但因为ME管理引擎也支持AMT主动管理技术,远程发起攻击的可能性也非常大。

Windows版使用指南

下载压缩包后将其所有内容解压至桌面,然后运行DiscoveryTool.GUI文件夹下的Intel-SA-00086-GUI.exe。

打开该程序后将会自动检测设备所用的处理器及其驱动程序是否受到威胁,例如鸭子哥的检测结果就是这样:

如何修改管理引擎中的漏洞

英特尔发布的检测工具只能帮你检测设备是否受到漏洞的影响,但该工具并不能帮你直接更新或者修复漏洞。

目前该公司已经将相关的技术细节披露给主板制造商,因此用户需要等待主板制造商发布新版驱动才可修复。

如果你担心这个问题的话可以抽空去你的主板制造商网站查查,看看对应的型号有没有发布新版本驱动程序。

注:此引擎驱动程序并非 BIOS 的,如果你需要前往主板制造商网站下载最新版需要选择芯片组的驱动程序。

即使是关机状态亦可被攻击

该管理引擎会随着用户启动设备时同步启动并且无法关闭,如果强制关闭则用户系统会在1 分钟内自动关闭。

但该管理引擎是个独立的操作系统因此只要通电即可操作,并不是非得用户系统启动后才能利用该管理引擎。

所以即使是设备已经关机但还保持通电状态那么攻击者就有机可乘,然后攻击者即可访问设备所在内部网络。

英特尔自己都承认这些漏洞甚至允许攻击者加载和执行用户以及操作系统以外的、没有经过验证的任意代码。

具体漏洞细节会在下个月黑帽大会上发布:

留给英特尔和厂商发布新版驱动程序进行修复的时间已经不多,研究人员会在下月黑帽大会上发布调查结果。

因此目前只知道这些漏洞会带来极其深远的影响,但是漏洞如何利用以及漏洞的利用难度等还需要继续等待。

目前外界最担心的莫过于远程利用漏洞了,实际上这些漏洞绝大部分都需要攻击者接触到设备或者进入内网。

但是英特尔也承认如果攻击者拥有更高权限那么可以远程代码执行,这个安全威胁程度瞬间就提升了好几倍。

WPS2019个人免费版|WPS Office 2019免费办公软件V11.1官方版

WPS2019个人免费版|WPS Office 2019免费办公软件V11.1官方版 QQ浏览器2021 v10.4绿色版精简版(去广告纯净版)

QQ浏览器2021 v10.4绿色版精简版(去广告纯净版) 酷我音乐盒下载|下载酷我音乐盒 2021 官方免费版

酷我音乐盒下载|下载酷我音乐盒 2021 官方免费版 酷狗音乐播放器|酷狗音乐下载安装 V2022官方版

酷狗音乐播放器|酷狗音乐下载安装 V2022官方版 360驱动大师离线版|360驱动大师网卡版官方下载 v2022

360驱动大师离线版|360驱动大师网卡版官方下载 v2022 【360极速浏览器】 360浏览器极速版(360急速浏览器) V2022正式版

【360极速浏览器】 360浏览器极速版(360急速浏览器) V2022正式版 【360浏览器】360安全浏览器下载 官方免费版2021 v13.1.1482

【360浏览器】360安全浏览器下载 官方免费版2021 v13.1.1482 【优酷下载】优酷播放器_优酷客户端 2019官方最新版

【优酷下载】优酷播放器_优酷客户端 2019官方最新版 腾讯视频下载|腾讯视频播放器官方下载 v2022最新版

腾讯视频下载|腾讯视频播放器官方下载 v2022最新版 【下载爱奇艺播放器】爱奇艺视频播放器电脑版 2022官方版

【下载爱奇艺播放器】爱奇艺视频播放器电脑版 2022官方版 2345加速浏览器(安全版) V10.7.0官方最新版

2345加速浏览器(安全版) V10.7.0官方最新版 【QQ电脑管家】腾讯电脑管家官方最新版 2022 v15.2

【QQ电脑管家】腾讯电脑管家官方最新版 2022 v15.2 360安全卫士下载【360卫士官方最新版】2021_v13.0

360安全卫士下载【360卫士官方最新版】2021_v13.0 office2007破解版|Office 2007破解完整免费版

office2007破解版|Office 2007破解完整免费版 系统重装神器|飞飞一键重装系统软件 V2.4正式版

系统重装神器|飞飞一键重装系统软件 V2.4正式版